Einführung

Das Open Web Application Security Project (OWASP) ist eine Non-Profit Organisation, die sich seit Jahren um Sicherheit von Web Anwendungen kümmert. Unter anderem werden alle paar Jahre eine Liste der zehn am häufigsten gefundenen kritischen Schwachstellen veröffentlicht: die OWASP Top10. Vor einigen Tagen wurde die aktuelle Top10 2017 veröffentlicht. Ein guter Anlass zu schauen, welche Neuigkeiten es gibt.

Neuerungen

Seit der letzten Veröffentlichung im Jahr 2013 sind folgende Änderungen geschehen:

- Zwei Schwachstellen aus der Liste von 2013 (Insecure Direct Object References und Missing Function Level Access Control) sind zu einem gemeinsamen Punkt A5:2017-Broken Access Control zusammengefasst worden.

- Die Cross-Site Request Forgery (CSRF) Schwachstelle ist ebenso wie Unvalidated Redirects and Forwards von der neuen Liste gestrichen worden.

- Dafür sind drei neue Schwachstellen in die Top10 2017 aufgenommen worden:

- A4: XML External Entities (XXE)

- A8: Insecure Deserialization

- A10: Insufficient Logging&Monitoring

Doch was heißt es in der Praxis? Sind die CSRF-Schwachstelle oder die ungeprüften Um-/Weiterleitungen aus den Web-Anwendungen verschwunden? Leider nein, doch diese Schwachstellen sind nur von der Liste verdrängt worden, weil sie seltener als früher in Web-Anwendungen vorkommen. Gerade CSRF-Schwachstellen sind durch Verbesserungen in Frameworks (die entsprechende CSRF-Tokens mitsenden) seltener geworden. Die Umleitungen werden leider immer noch nicht als ein echtes Sicherheitsrisiko wahrgenommen, sind jedoch insgesamt von anderen Schwachstellen in der Liste verdrängt.

XML External Entities

Eine der neuen Schwachstellen in der Liste ist "XML External Entities (XXE)". Falls die Web-Anwendung Anfragen im XML-Format (z.B. SOAP oder SAML) verarbeitet oder die Benutzereingaben in ein XML-Dokument eingebettet werden, könnte die Anwendung anfällig für diese Schwachstelle sein. Dabei kann ein Angreifer die XML-Anfrage so manipulieren, dass dabei die XML-Struktur verändert wird und der Angreifer so beispielsweise Dateien auf dem Server auslesen kann oder Zugriff auf das interne Netz erlangt.

Insecure Deserialization

Auf Platz 8 in der neuen Liste ist die Schwachstelle "Insecure Deserialization" gelandet. Zur Übertragung wird ein Objekt in eine Zeichenkette serialisiert, ähnlich wie beim JSON-Format, und beim Import wird diese Zeichenkette wieder in ein Objekt deserialisiert. Bei fehlender Eingabefilterung kann ein Angreifer die Zeichenkette und damit das serialisierte Objekt auf verschiedene Weise verändern. Abhängig von der Anwendung kann ein Angreifer damit beispielsweise die Logik der Anwendung manipulieren oder die eigenen Code ausführen lassen.

Insufficient Logging&Monitoring

Auf dem letzten Platz in der Top 10 gibt es einen weiteren Neuzugang: "Insufficient Logging&Monitoring". Diese Schwachstelle lässt sich im Gegensatz zu anderen Schwachstellen nicht direkt ausnutzen. Hierbei geht es darum, dass durch nicht ausreichende Überwachung und Logging die Angriffe nicht rechtzeitig erkannt und verhindert werden. Wenn beispielsweise die fehlerhaften Login-Versuche nicht überwacht und geloggt werden, kann ein Angreifer problemlos Brute-Force Angriffe durchführen. Damit wird ein fehlender oder mangelhafter proaktiver Schutz als eine kritische Schwachstelle bewertet.

Damit sind 2 weitere Schwachstellen in die Liste aufgenommen worden, die primär auf nicht vertrauenswürdigen Benutzereingaben beruhen. Vor allem die neue Schwachstelle "Insufficient Logging&Monitoring" ist unseren Augen eine echte Neuerung, die näher betrachtet werden soll. Vor allem mit der kommenden Datenschutz-Grundverordnung wird dieser Punkt für viele Unternehmen relevant sein. Das Logging&Monitoring im Kontext der Datenschutz-Grundverordnung beleuchten wir in einem Vortrag am 1. März 2018 auf dem DIGITAL FUTUREcongress in Frankfurt am Main.

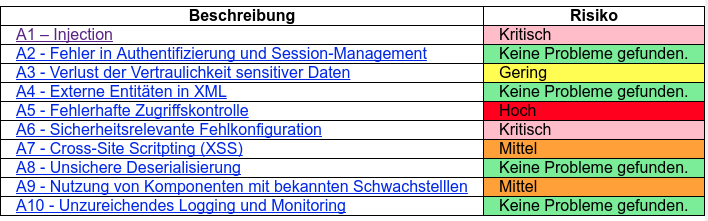

Zusammenfassung

Insgesamt kann man aus der neuen Liste folgende Erkenntnis gewinnen:

- Eingabefilterung und -validierung ist aktueller denn je. Es gilt der alte Grundsatz: Don't trust user input

- Als Entwickler und Betreiber von Web Anwendungen sollte man sich mit proaktivem Schutz in Form von Logging und Monitoring beschäftigen.